SMS認証(ショートメッセージサービスを使用した二要素認証、2FA)は、セキュリティを強化するために広く利用されていますが、近年、そのリスクが指摘されています。以下に詳しく解説します。

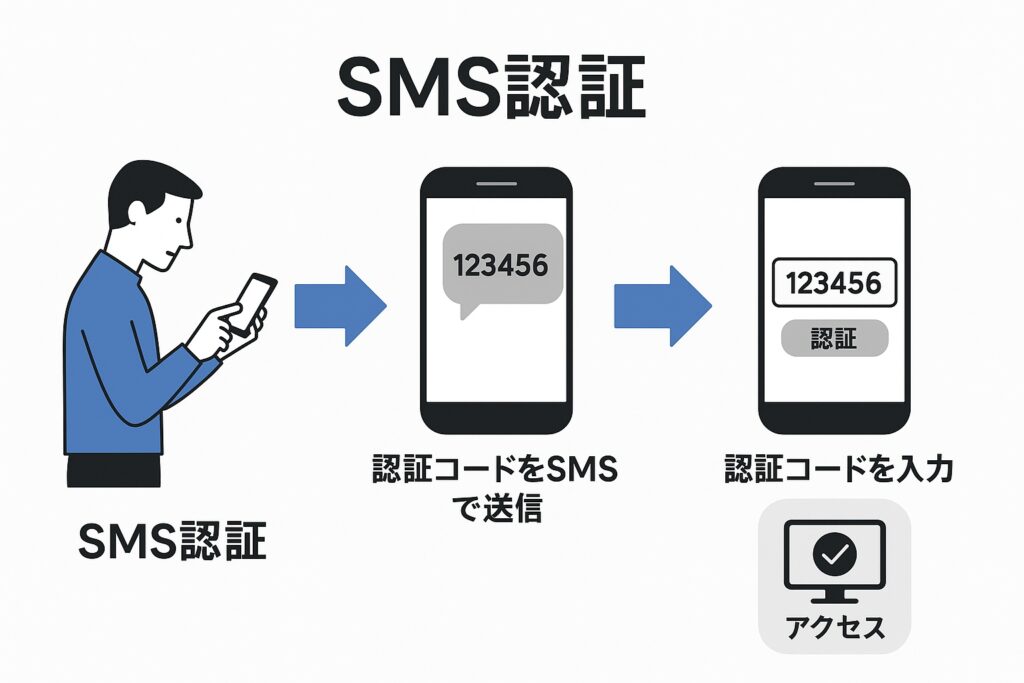

SMS認証の仕組み

SMS認証は、通常以下の手順で行われます:

- ユーザーがログイン時にIDとパスワードを入力。

- サービス提供者が登録された電話番号に一時的な認証コード(OTP: One-Time Password)をSMSで送信。

- ユーザーがそのコードを入力して認証を完了。

この方法により、IDとパスワードに加え、物理的にアクセスできるデバイス(携帯電話)が必要になるため、セキュリティが向上するという考えに基づいています。

SMS認証がリスクとされる理由

(1) SIMスワッピング(SIMジャック)

攻撃者が以下のようにしてターゲットの携帯番号を自分のSIMカードに移行する手口です:

- ソーシャルエンジニアリングで被害者になりすましたり、携帯キャリアのカスタマーサポートを騙したりして、SIMカードを再発行。

- 攻撃者が被害者の電話番号でSMS認証コードを受信し、サービスに不正アクセス。

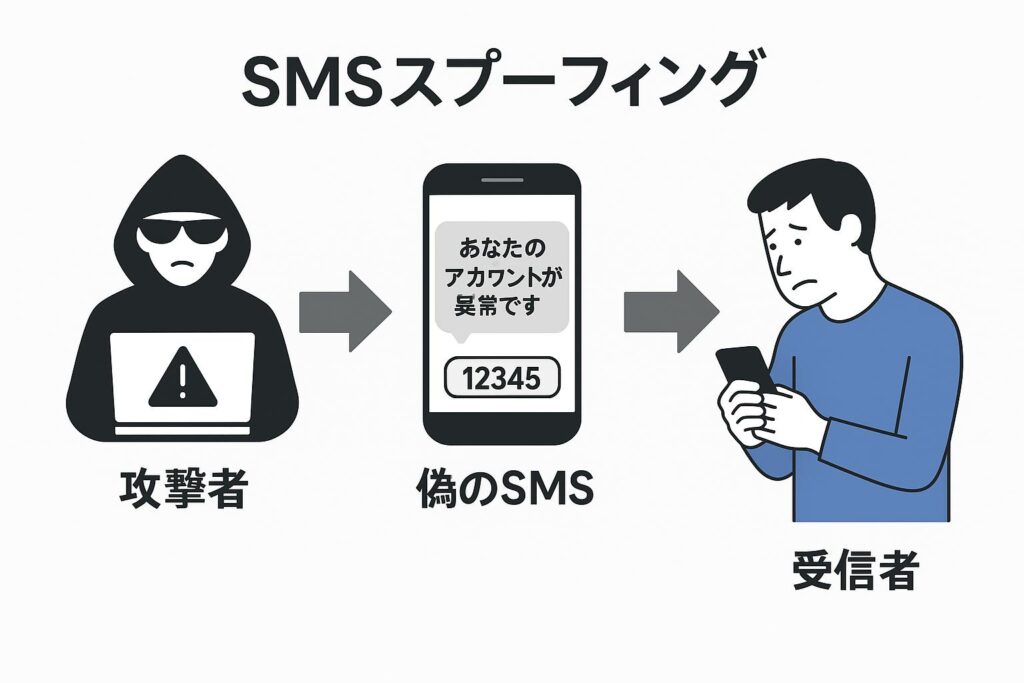

(2) SMSスプーフィング

SMSの送信者情報を偽装する技術により、攻撃者が被害者を騙して認証コードや個人情報を提供させることがあります。

(3) メッセージの傍受

通信の暗号化が十分でない場合、攻撃者が通信を傍受してSMSの内容を取得する可能性があります。

- 公共Wi-Fiを介した攻撃

- 中間者攻撃(Man-in-the-Middle Attack)

(4) デバイスの盗難や紛失

物理的にデバイスが盗まれた場合、SMS認証の保護機能が無効化されることがあります。

(5) 電話番号のリサイクル

以前に使用されていた電話番号が再利用され、SMSが別の人に送信されるリスクも指摘されています。

SIMスワッピングについて詳しく解説

1. SIMスワッピングの手口

(1) 個人情報の収集

攻撃者はターゲットに関する以下のような個人情報を収集します:

- 氏名

- 住所

- 生年月日

- 電話番号

- 社会保障番号や運転免許証番号(主にアメリカなどの場合)

手段:

- フィッシングメールやスミッシング(SMSフィッシング)で被害者を騙して情報を入力させる。

- データ漏洩やソーシャルメディアで流出した情報を利用。

- ソーシャルエンジニアリングでターゲットの知人や関係者から情報を引き出す。

(2) キャリアへの接触

攻撃者は携帯キャリア(通信事業者)に連絡を取ります。

- 方法:

- カスタマーサポートに電話をかけ、被害者になりすます。

- 収集した個人情報を使い、本人確認を通過。

- ストーリーを作成(例:「スマホを紛失したのでSIMを再発行したい」)。

- 説得の技術:

- 感情に訴える(例:「仕事で緊急の連絡が必要」「家族が危険にさらされている」)。

- サポート担当者を急かしてミスを誘う。

(3) SIMカードの再発行

攻撃者は被害者の電話番号を割り当てた新しいSIMカードを取得します。

- この新しいSIMを攻撃者の携帯電話に挿入することで、被害者の電話番号を完全に掌握。

- 被害者のスマホには「ネットワークに接続できません」などのエラーメッセージが表示され、気づくまでに時間がかかることも。

(4) アカウント乗っ取り

攻撃者は電話番号を使い、ターゲットのオンラインアカウントにアクセスします。

- 2FA突破:攻撃者が認証コードをSMSで受信。

- パスワードリセット:ターゲットのアカウントで「パスワードを忘れた」を選び、リセットリンクやコードを受信。

金融機関、仮想通貨ウォレット、SNSアカウントが狙われやすいです。

2. SIMスワッピングが簡単にされる理由

(1) カスタマーサポートの脆弱性

携帯キャリアのサポート担当者が、本人確認を厳格に行わない場合があります。

- サポート担当者が急かされると、確認プロセスが省略される可能性。

(2) 個人情報の入手が容易

- データ漏洩事件の増加により、多くの個人情報がダークウェブで取引されています。

- 公開されたSNS情報やメールアドレスも利用される。

(3) ユーザーのセキュリティ対策不足

- キャリアアカウントにPINコードやセキュリティ質問を設定していない場合、攻撃が成功しやすい。

3. SIMスワッピングの防止策

(1) キャリアアカウントの保護

- 通信事業者に連絡し、アカウントにPINコードまたはセキュリティパスワードを設定。

- サポート担当者への電話での変更を制限する設定(キャリアによっては利用可能)。

(2) 個人情報の保護

- ソーシャルメディアで電話番号や生年月日などを公開しない。

- フィッシング詐欺に注意し、不審なリンクやメールは開かない。

(3) 認証方法の見直し

- SMS認証を避け、認証アプリ(例:Google Authenticator)やハードウェアキーを使用。

- バイオメトリクス認証を導入できる場合は活用。

(4) アカウント監視

- 金融機関や重要なサービスのアカウントで異常なアクティビティがないか定期的に確認。

- 不審なログイン試行やパスワードリセット要求が発生した場合、直ちに対処。

SIMスワッピングは簡単に実行できる場合もありますが、適切なセキュリティ対策を講じることでリスクを大幅に軽減できます。セキュリティ意識を高く持つことが重要です。

SMSスプーフィングについて詳しく解説

SMSスプーフィング(SMS Spoofing)は、送信元の情報を偽装してSMSを送信する攻撃手法です。攻撃者は信頼できる送信者(銀行、企業、知人など)を装い、被害者を騙して個人情報や認証コードを提供させたり、リンクをクリックさせたりします。この手法は、フィッシングやソーシャルエンジニアリング攻撃の一環として利用されます。

1. SMSスプーフィングの仕組み

SMSメッセージは、送信元(電話番号や名前)を簡単に偽装できる仕様になっています。攻撃者は以下の手順でSMSを偽装します:

(1) 送信元情報の偽装

攻撃者はSMSの送信元情報(送信者名または電話番号)を指定して偽装します。

- 例:

- 銀行名(例:YourBank)

- サービスプロバイダ(例:PayPal)

- 通常の電話番号(例:090-XXXX-XXXX)

(2) 偽装メッセージの送信

攻撃者はメッセージ内容に以下のような要素を含めます:

- 緊急性のあるメッセージ

- 「不審な取引が発生しました。確認してください。」

- 「アカウントがロックされています。すぐに再認証を行ってください。」

- リンク(フィッシングサイトへのURL)

- 本物に似せたログインページに誘導し、IDやパスワードを入力させる。

(3) 被害者の反応を利用

被害者が:

- メッセージ内のリンクをクリックし、フィッシングサイトに個人情報を入力。

- 偽装されたサポート窓口に連絡し、情報を提供。

- SMSで送信された認証コードを返信。

これにより、攻撃者がオンラインアカウントへの不正アクセスや金銭詐取を行うことが可能になります。

2. SMSスプーフィングのリスク

(1) フィッシング攻撃

被害者が本物だと信じて偽のリンクをクリックすることで、パスワード、クレジットカード情報などの個人情報を盗まれる。

(2) 認証コードの奪取

攻撃者が、二要素認証(2FA)で使用されるSMS認証コードを被害者から取得し、アカウントに不正アクセスする。

(3) ブランドの信頼性の低下

攻撃者が銀行や企業の名前を偽装すると、そのブランドの信頼性が損なわれる。

3. SMSスプーフィングが可能な理由

(1) SMSプロトコルの設計上の脆弱性

SMS(ショートメッセージサービス)は、古い通信プロトコルに基づいており、送信元情報の検証が厳密に行われない場合があります。

(2) サードパーティサービスの悪用

攻撃者はSMS送信サービス(例:マーケティング用のSMS配信プラットフォーム)を悪用して、送信元情報を偽装します。

(3) 不十分なセキュリティ対策

多くのユーザーがSMSメッセージの送信者情報を容易に信じてしまい、疑わずに行動してしまう。

4. SMSスプーフィングの防止策

(1) メッセージ内のリンクをクリックしない

- 送信元が信頼できると思われても、リンクをクリックせず、公式アプリやWebサイトから直接アクセスする。

(2) 個人情報や認証コードを送信しない

- SMSで送信された情報を他者に提供しない。

- 送信元が正規であることを確認できない場合は無視する。

(3) 電話番号を確認する

- メッセージの送信元番号が公式のものと一致するかを確認。

- 不審な場合は、公式の連絡先に直接問い合わせる。

(4) SMSスプーフィング対策サービスを活用

- 通信事業者や企業が提供するSMSスプーフィング対策サービスを利用する。

(5) セキュリティ意識を高める

- フィッシングメッセージの例を学び、不審なメッセージを識別できるようにする。

5. サービス提供者の対策

- 送信元認証の強化:Sender ID認証やその他の技術を使って、送信者情報の偽装を防ぐ。

- 受信側の警告:ユーザーが怪しいメッセージを識別できるように、SMS受信時に注意喚起を行う。

SMSスプーフィングは巧妙で信じやすい手口ですが、注意深く行動することで被害を防ぐことが可能です。特に、メッセージに緊急性がある場合こそ冷静に対処しましょう。

SMS認証を補強または代替する方法

(1) 認証アプリの利用

- Google AuthenticatorやMicrosoft Authenticatorなどの認証アプリは、デバイス内で生成される一時的なコードを利用します。

- オフラインで動作するため、SMS傍受のリスクを回避可能。

(2) ハードウェアトークン

- YubiKeyやTitan Security Keyのような専用の物理デバイスを利用する方法。

- フィッシングや中間者攻撃に強い。

(3) バイオメトリクス認証

- 指紋、顔認証、虹彩認証などを用いることでセキュリティを向上。

(4) 多要素認証(MFA)の強化

- 複数の認証要素を組み合わせる(例:パスワード + ハードウェアキー + 生体認証)。

現実的な対策

- SMS認証を使用する場合でも、できるだけ認証アプリや他の方法と併用して多層防御を実現。

- 携帯キャリアのアカウントにPINコードを設定し、SIMスワッピングのリスクを軽減。

- 利用しているサービスで、可能であればSMS以外の認証手段に切り替える。

- 自身の携帯番号がネット上で流出しないように注意する(SNSや公開プロフィールなどでの公開を避ける)。

SMS認証は便利で広く利用されていますが、技術の進歩とともに攻撃手法も高度化しているため、リスクを理解し、適切な対策を講じることが重要です。